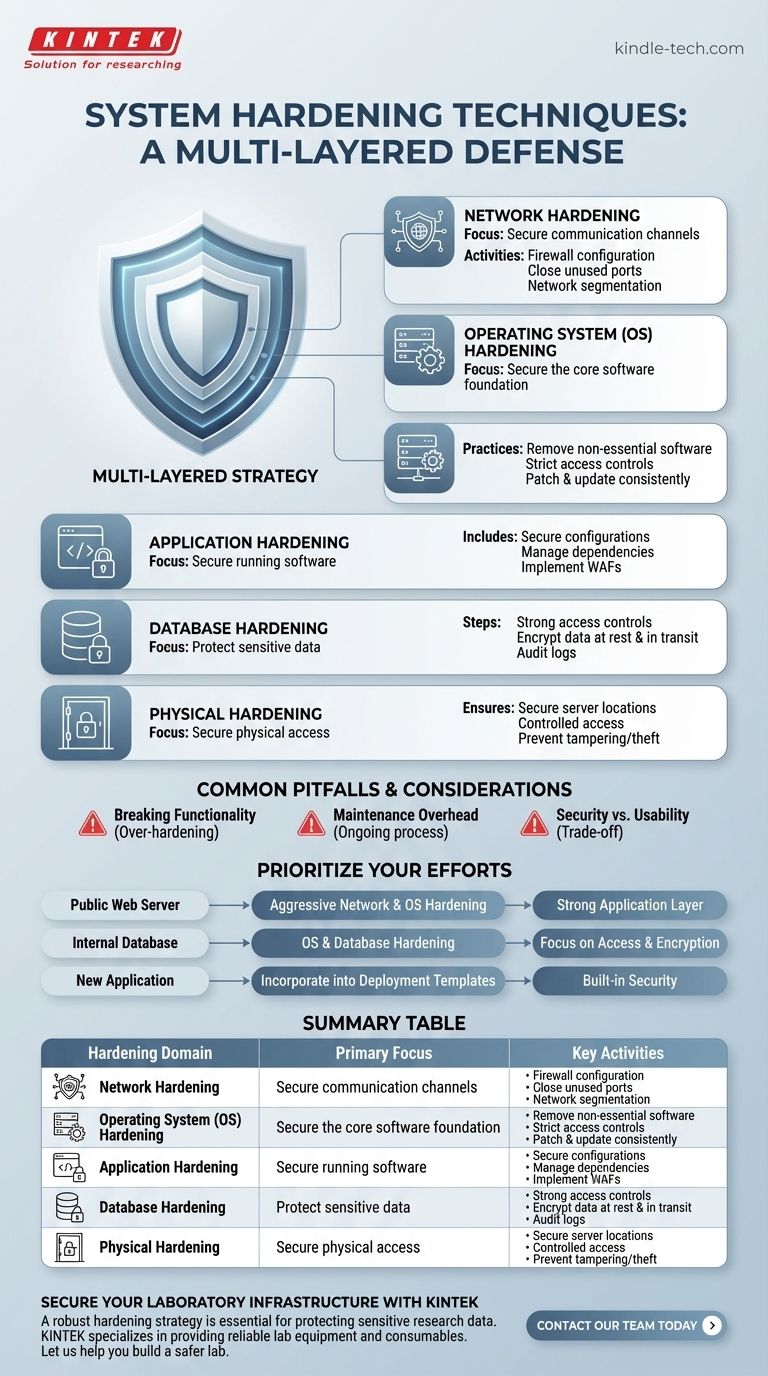

Хотя единого, общепринятого числа не существует, наиболее эффективно рассматривать усиление безопасности не как список методов, а как дисциплину, организованную в несколько основных областей. Эти области охватывают защиту всего: от сетевого подключения и операционной системы до конкретных приложений и баз данных, работающих в системе.

Самое важное понимание заключается в том, что усиление безопасности системы — это многоуровневая стратегия, а не одноразовое действие. Истинная безопасность достигается путем применения последовательного набора принципов на каждом уровне вашего технологического стека, от сети до самого приложения.

Основные столпы усиления безопасности системы

Усиление безопасности системы — это процесс уменьшения «поверхности атаки» системы путем устранения потенциальных уязвимостей безопасности. Это достигается путем применения подхода «глубокой защиты» в нескольких различных, но взаимосвязанных областях.

1. Усиление сетевой безопасности

Эта область сосредоточена на защите каналов связи к вашим серверам и от них. Часто это первая линия защиты от внешних угроз.

Ключевые действия включают внедрение и настройку брандмауэров для контроля трафика, закрытие всех ненужных сетевых портов и использование сегментации сети для изоляции критически важных систем от менее защищенных.

2. Усиление безопасности операционной системы (ОС)

Это основа безопасности сервера, сосредоточенная на основном программном обеспечении, которое управляет оборудованием и ресурсами. Компрометация ОС предоставляет злоумышленнику широкий контроль.

Обычные практики включают удаление всего несущественного программного обеспечения и служб, внедрение строгого контроля доступа пользователей (принцип наименьших привилегий) и обеспечение постоянного обновления и исправления ОС.

3. Усиление безопасности приложений

Приложения часто являются наиболее прямым пунктом взаимодействия для пользователей и, следовательно, основной целью для злоумышленников. Этот уровень включает защиту программного обеспечения, работающего поверх ОС.

Это включает защиту конфигураций приложений, управление сторонними зависимостями на предмет известных уязвимостей и внедрение брандмауэров веб-приложений (WAF) для веб-сервисов.

4. Усиление безопасности баз данных

Базы данных часто хранят самую конфиденциальную информацию организации, от данных клиентов до финансовых записей. Их защита имеет первостепенное значение.

Важные шаги включают обеспечение строгого контроля доступа для пользователей баз данных, шифрование конфиденциальных данных как в состоянии покоя, так и при передаче, а также регулярный аудит журналов баз данных на предмет подозрительной активности.

5. Физическое усиление безопасности

Хотя в эпоху облачных вычислений физическая безопасность часто упускается из виду, она остается критически важным компонентом комплексной стратегии усиления безопасности.

Это гарантирует, что серверы и сетевое оборудование расположены в физически защищенных зонах, таких как запертые серверные комнаты с контролируемым доступом, для предотвращения несанкционированного физического вмешательства или кражи.

Распространенные ошибки и соображения

Внедрение методов усиления безопасности не лишено проблем. Плохо реализованная стратегия может создать больше проблем, чем решить, что подчеркивает необходимость сбалансированного подхода.

Риск нарушения функциональности

Наиболее распространенной ошибкой является чрезмерное усиление безопасности системы. Агрессивное отключение служб, закрытие портов или изменение разрешений без надлежащего тестирования может легко нарушить зависимости приложений и прервать бизнес-операции.

Накладные расходы на обслуживание

Усиление безопасности — это не одноразовое событие. Оно создает постоянную нагрузку на обслуживание, связанную с управлением патчами, проверкой конфигураций и аудитом контроля доступа, что требует выделенного времени и ресурсов.

Безопасность против удобства использования

Часто существует прямая зависимость между безопасностью и удобством использования. Высокозащищенные системы могут требовать сложных процедур входа или ограниченного доступа, что может расстраивать пользователей и препятствовать производительности, если не реализовано продуманно.

Как расставить приоритеты в усилиях по усилению безопасности

Ваша стратегия усиления безопасности должна основываться на конкретной роли системы и конфиденциальности данных, которые она обрабатывает.

- Если ваш основной фокус — общедоступный веб-сервер: Начните с агрессивного усиления сетевой безопасности и безопасности ОС для защиты от автоматизированных внешних атак и добавьте мощный уровень усиления безопасности приложений.

- Если ваш основной фокус — внутренний сервер баз данных: Приоритизируйте усиление безопасности ОС и баз данных, уделяя особое внимание контролю доступа пользователей и шифрованию данных.

- Если вы развертываете новое приложение с нуля: Включите усиление безопасности в свои шаблоны развертывания и автоматизированные процессы, чтобы обеспечить встроенную и последовательную безопасность с первого дня.

В конечном итоге, эффективное усиление безопасности — это непрерывный процесс снижения рисков, а не поиск нерушимой системы.

Сводная таблица:

| Область усиления безопасности | Основное внимание | Ключевые действия |

|---|---|---|

| Усиление сетевой безопасности | Защита каналов связи | Настройка брандмауэра, закрытие неиспользуемых портов, сегментация сети |

| Усиление безопасности ОС | Защита основной операционной системы | Удаление несущественных служб, строгий контроль доступа, установка патчей |

| Усиление безопасности приложений | Защита работающего программного обеспечения | Безопасные конфигурации, управление уязвимостями, WAF |

| Усиление безопасности баз данных | Защита конфиденциальных данных | Строгий контроль доступа, шифрование данных, аудит активности |

| Физическое усиление безопасности | Предотвращение физического вмешательства | Безопасный доступ к серверной комнате, контролируемая среда |

Защитите инфраструктуру вашей лаборатории с KINTEK

Надежная стратегия усиления безопасности необходима для защиты конфиденциальных исследовательских данных и обеспечения целостности вашей лабораторной работы. Принципы усиления сетевой безопасности, безопасности ОС, приложений и баз данных напрямую применимы к защите сложного оборудования и программного обеспечения, которые питают современные лаборатории.

KINTEK специализируется на предоставлении надежного лабораторного оборудования и расходных материалов, и мы понимаем, что безопасность является фундаментальным компонентом вашей работы. Независимо от того, автоматизируете ли вы процессы или управляете критически важными данными, безопасная среда является обязательным условием.

Позвольте нам помочь вам создать более безопасную лабораторию. Наш опыт может поддержать ваши усилия по поддержанию защищенной, соответствующей требованиям и эффективной исследовательской среды.

Свяжитесь с нашей командой сегодня, чтобы обсудить конкретные потребности вашей лаборатории в безопасности и оборудовании.

Визуальное руководство

Связанные товары

- Теплый изостатический пресс для исследований твердотельных батарей

- Печь горячего прессования в вакууме, машина для горячего прессования, трубчатая печь

- Пресс-форма из карбида для лабораторных применений

- Вакуумная печь горячего прессования Нагретая вакуумная прессовальная машина

- Оборудование системы HFCVD для нанесения наноалмазного покрытия на волочильные фильеры

Люди также спрашивают

- Какие 5 мер предосторожности необходимо соблюдать при нагревании чего-либо в лаборатории? Основные правила техники безопасности в лаборатории

- Почему важно подбирать температуру морозильной камеры в соответствии с рекомендациями по хранению? Оптимизация безопасности пищевых продуктов и энергопотребления

- Что такое методы ионно-лучевого распыления? Руководство по высокоточному осаждению тонких пленок

- Почему для термообработки T6 композитов SiC/Al-Zn-Mg-Cu требуется точное управление? Обеспечение оптимальной прочности композита

- Какой диапазон КBr в ИК-спектроскопии? Руководство по спектроскопии в средне-инфракрасной области от 4000 до 400 см⁻¹

- Какова альтернатива KBr в ИК-спектроскопии? Выбор правильной матрицы образца для точной спектроскопии

- Каков принцип работы метода физического осаждения из паровой фазы? | Покрытие атомом за атомом

- Как предварительная обработка микроволнами улучшает эффективность выщелачивания редкоземельных элементов? Повысьте извлечение с KINTEK